Microsoft 365のセッション管理について

schedule 2020/07/27 refresh 2023/11/09

こんにちは。

お客様よりフェデレーション環境下における「Microsoft 365の認証タイミング」について、よくお問い合わせをいただきます。多要素認証を導入したのに、最初だけしか求められなかった・・・毎回認証を求められるようにできないか・・・などの要望があるようです。

例えば、Outlookなどのアプリケーションは、初期設定時に「アカウント」を設定しますが、フェデレーション環境では認証サーバーにリダイレクトされ認証を行います。設定が完了すると、以降は(日々利用している限りは)ほとんど認証を求められることはありません。

フェデレーション環境下では、認証後にAzureADから発行される「アクセストークン」と「リフレッシュトークン」というものがあり、これらを利用して、「認証の有効期限」を管理しています。詳細は割愛しますが、フェデレーション環境下におけるOutlookでは最大で90日、認証無しに利用が継続できるようです。興味のある方は以下のマイクロソフト社の情報を参照してみてください。

【マイクロソフト社:Microsoft 365のセッションタイムアウト】

https://learn.microsoft.com/ja-jp/microsoft-365/enterprise/session-timeouts?view=o365-worldwide

【Azure Active Directory における構成可能なトークンの有効期間 (プレビュー)】

https://docs.microsoft.com/ja-jp/azure/active-directory/develop/active-directory-configurable-token-lifetimes

さて、本題に入りますが、一度認証した情報を破棄して、再度認証を求めるようにするにはどうしたらよいか?と言いますと、有効な認証情報を破棄するPowerShellコマンドが用意されています。

# 特定ユーザー(user01@test.com)の先進認証セッションを切断するコマンド |

# 全ユーザーの先進認証セッションを切断するコマンド |

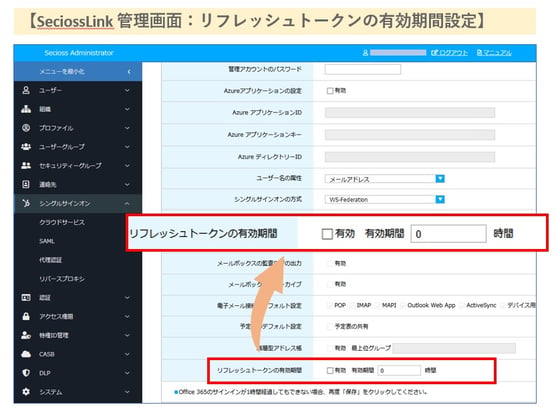

弊社サービス「SeciossLink」では管理画面から認証情報の有効期間を設定することが出来るようになっています。指定の時間を入力すれば、時間経過後のユーザーをチェックして、時間超過したユーザーの先進認証セッションを自動的に切断してくれます。とても便利ですね!

ちょっとした機能ですが、こういった「かゆいところに手が届く」的な機能はお客様にも大変好評です。

是非、ご意見ご要望があればお聞かせください。もしかしたら機能として実現するかも?知れません。

ご意見ご要望はこちらへ。

今回はここまです。